世界が大きな節目を迎えるたびに、脅威の主体はこれまでも、そしてこれからも、脆弱性を悪用する革新的な手法を執拗に導入してきました。昨年末の2020年12月には、IBM X-Forceの脅威アナリストが、Covid-19ワクチンのサプライチェーンを狙った様々なメールによるフィッシング攻撃を摘発しました。[1]そして2021年に明けてからは、マイクロソフト社がほぼ毎月ゼロデイ脆弱性にパッチを当てており、その中でも人気が高く広く普及しているものには、最近のWindows Print Spoolerの脆弱性であるPrintNightmare CVE-2021-36958があります。[2]

本稿執筆時点では、2021年10月5日にWindows 11の発売が予定されています。当然のことながら、これを利用した新たな脅威が出現しています。ここでは、武器化されたOfficeドキュメントを介して、リモートコード実行(RCE)を可能にするCVE 2021-40444の悪用について簡単にご紹介します。この攻撃ベクトルは、脆弱なMSHTMLコンポーネントをターゲットにしています。

起源と標的

今月2021年9月初旬、修正され武器化されたOffice文書を介してゼロデイ脆弱性が悪用されました。サイバーセキュリティ企業Anomaliの研究者はその出所について、2018年以降にFIN7グループがよく使用していた類似の操作方法であると指摘しています。[3] このグループは、POS(Point of Sales)システムを好んで標的にしてきた経緯があるため、このマルウェアも例外ではなく、同様の範囲を対象としています。つまり、小売店、レストラン、実店舗などが被害者となる可能性が高いのです。特に標的となるのは、クレジットカード情報、名前、電子メールアドレスなどの支払い情報です。

ユーザーとしての安全性確保

ドキュメントを安全に取り扱うための最善の方法を常に遵守する必要があります。これに関連して、検証されていないドキュメントを開く際に、「コンテンツを有効にする」ボタンを急いでクリックしてはいけません。

ダウンロードしたドキュメントは、開く前にアンチマルウェアソリューション(一般的には「アンチウィルス」)でスキャンする必要があります。

私たちの経験では、通常の企業環境でのほとんどケースでは、特にWordやPowerPointのファイルでマクロを有効にしたドキュメントを必要とすることはほとんどありません。つまり、通常の連絡先からそのようなファイルを受信し、「マクロコンテンツを有効にする」という要求に気づいた場合、それは悪意のある感染したファイルである可能性が高いということです。そのファイルを削除し、マルウェアがないかコンピューターのフルスキャンを行うことをお勧めします。この時点で、すぐにIT管理者または部門に連絡してください。

この問題に精通しているユーザーやIT管理者のために、マイクロソフトはこの悪用の影響を軽減するための回避策や方法を提案しています。レジストリキーの変更またはグループポリシーの修正により、Internet Explorer内のActiveXコントロールを無効にすることです。 詳細な手順はこちらをご参照ください。

動作の分析

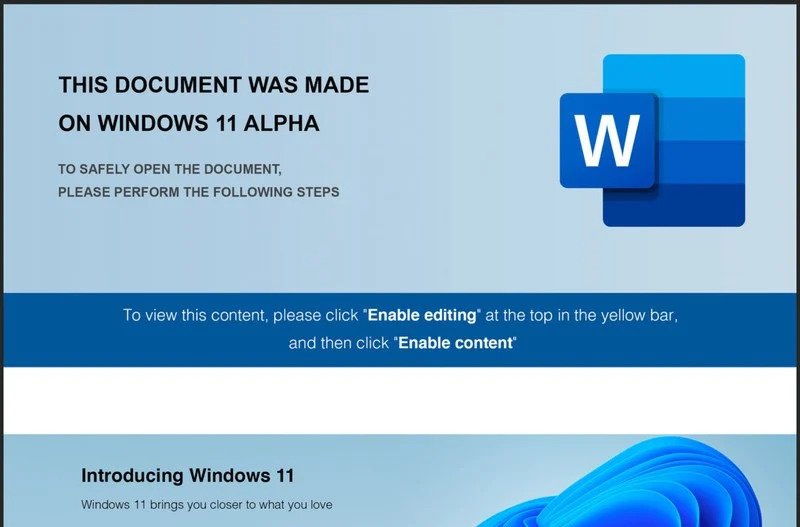

無防備な被害者に検証されていないコードを実行させる方法については、ソーシャルエンジニアリングが重要な役割を果たしています。何の変哲もないMicrosoft Office文書が、現行のWindows 10と次期Windows 11との間の互換性の問題により、不正に表示されています。これにより、ユーザーは画面上の指示に従って「(マクロ)コンテンツを有効にする」という操作を行うことになります。

被害者がマクロコンテンツを有効にすると、難読化されたVBAスクリプトが実行されます。このスクリプトは、ブラウザのレンダリングエンジンを使用してロードされた悪意のあるActiveXコントロールをダウンロードして実行します。これは、しばらく前に廃止され、現在のEdgeブラウザに取って代わられたにもかかわらず、いまだに様々なマシンに搭載されている旧式のInternet Explorerレンダリングモジュールを介して行われます。

マルウェアの配信と実行に関する詳細な分析については、マイクロソフト社がこちらで紹介しています。.

パッチと修正

2021年9月14日(火)、マイクロソフト社はこの脆弱性に対するパッチをリリースしましたが、その有効性はまだ証明されておらず、時間の経過とともに明らかになるでしょう。我々は、この脆弱性の多くの亜種または系統が、まだ検出されずにすでに存在していると確信しています。今回のパッチが、新しい亜種や他の亜種に対してどのような効果を持つかは、まだ検証されていません。

著者:Martin Liau

[1] https://securityintelligence.com/posts/ibm-uncovers-global-phishing-covid-19-vaccine-cold-chain/

[2] https://msrc.microsoft.com/update-guide/vulnerability/CVE-2021-36958

[3] https://www.anomali.com/blog/cybercrime-group-fin7-using-windows-11-alpha-themed-docs-to-drop-javascript-backdoor